送信ドメイン認証(SPF/DKIM/DMARC)の設定が終わりましたが、そもそも送信者のメールアドレスがなりすましがされると何が問題なのかを書いておきます。

メールサーバ管理者にとっての送信者なりすましメールの問題点

一般的には「送信者をなりすまされると、そのメールを信用して詐欺サイトなどに誘導されてしまう」というのが問題点になるのですが、メールサーバ管理者にとっては異なります。

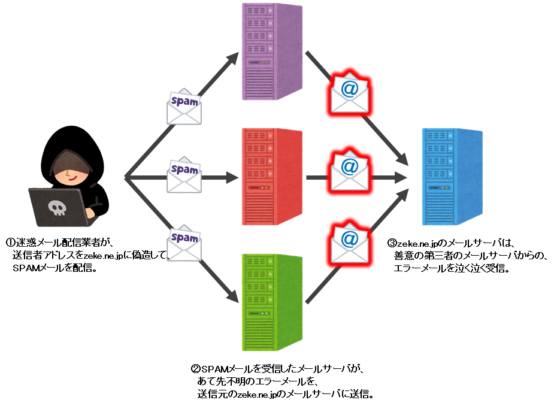

自分の管理しているドメインになりすまされてSPAMメールを出されると以下のようなことが起こります。

- 迷惑メール配信業者が、送信者アドレスをzeke.ne.jpに偽造して、SPAMメールを配信する。

- SPAMメールを受信したメールサーバが、あて先不明のエラーメールを、偽造された送信元のzeke.ne.jpのメールサーバに送信する。

- zeke.ne.jpのメールサーバは、善意の第三者のメールサーバからの、エラーメールを泣く泣く受信する。

場末のドメインでもこのようなことが1度ありました。まともなメールサーからのエラーメールなのでブロックすることはできないし、「エラーメールの嵐」が通り過ぎるのをじっと待つことしかできませんでした。

送信ドメイン認証はこのようなことに対処するために策定されたと考えています。特に「エラーメールの嵐」を防ぐにはDMARCの設定で「なりすましメールは拒否(Reject)」にしないと意味はないと考えています。

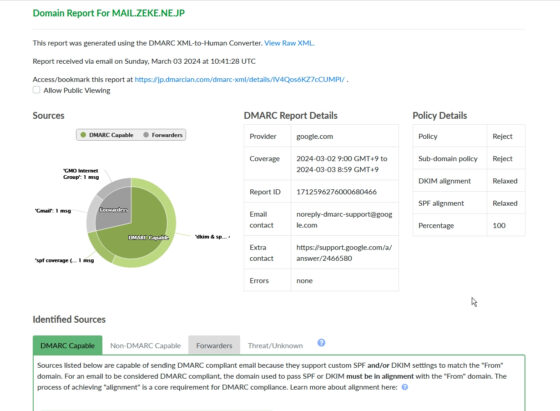

DMARC導入当初はポリシーを最初は「なりすましメールあっても何もしない(none)」に設定するのが良いでしょう。

そして、届いたDMARCレポートは、自分が発信している想定外のなりすましメールが出ていないか(仕事のメールを自宅で契約しているプロバイダのメールサーバから送信しているとか想定できますね)確認するために使用します。

自分自身がなしすましメールを出していないことが確認できたら、速やかに「なりすましメールは拒否(Reject)」にポリシーを変更するのが良いでしょう。

DMRCレポートの分析方法

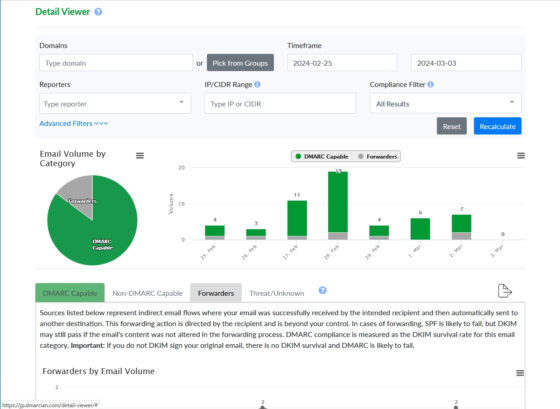

DMARC集計レポートは毎日、自ドメインが送信者アドレスになっているメールを受信したメールサーバから、xml形式で飛んできます。

人間が直接読めないわけではないですが、その中からなりすましメールを探すのは大変なので、ツールを利用します。

送信ドメイン認証を自宅サーバに構築した3年前はローカルで実行できるツールがまだこなれていなかったので、個人が無料で利用できるサービスを利用しています。

dmarcian

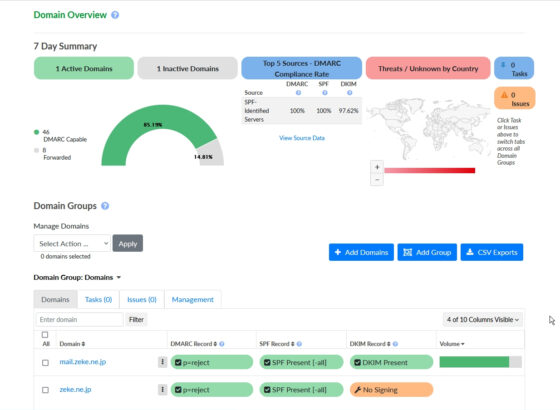

まず1つ目はdmarcianです。

言語は英語ですが、エリアごとに分かれていて、自分は日本エリアからログインしています。

DMRCレポート集計の概要からDMARCレポート1件単位の詳細までたどることができるので、自ドメインが送信者アドレスになっているメールがいつ、どのIPアドレスから、どのメールサーバに出されたのかたどることができます。

DMRCレポートを分析するにはよいサービスだと思います。

無料の個人向けのプランだと、登録できるドメインは2つまで(サブドメインも1つとカウントされます)、データの保持期間は30日、対応しているのは集計レポートだけで、失敗レポートは有料プランで使えるようになります。

また、無料プランでもあまり使いませんがTLSレポートに対応してます。

詳細はこちらで。

ドメインが2つまでという制限はちょっときついです。別のサブドメインでメールを出しちゃったりしてレポートが飛んでくると「ドメインが増えた!」という理由で、ログインできなくなることがたまにあります。

その時は「お試し期間延長申請」の理由に無料プランを使いたいと出すと、増えたドメインを削除した後、解除してくれます。

Glock APPS

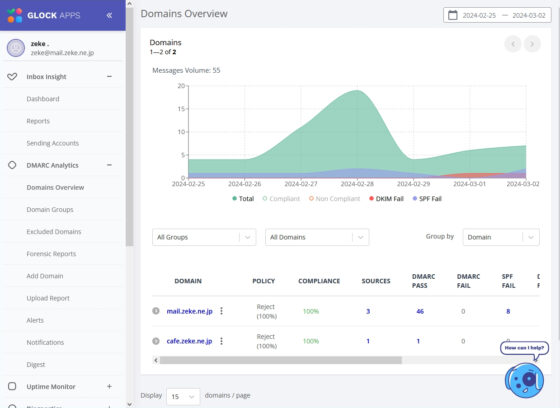

もう一つ使っているサービスはGlock APPSです。

こちらはdmarcianに比べて詳細にみることはできないようです。特にいつレポートされたものかを探すのに苦労します。ただ、無料でも使用できるドメインは無制限なので使っています。データ保持期間は30日、集計レポートだけでなく失敗レポートも集計できます。

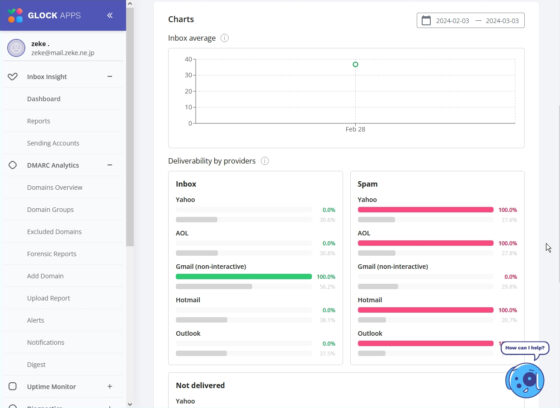

その他にメーリングリストやメールマガジン管理者用でしょうかメール配信テストもできるようになっています。

対象はアメリカとヨーロッパなのであまり関係ないかと思いますが。

試しにテストしてみたらGoogleはパスできましたが、米Yahoo,AOL,Hotmail,Outlookではスパム扱いになってしまいました。

詳細はこちらで。

これらのツールを利用して、なりすましメールが出てきたら、それが自組織で想定外の場所から出したものかを判断し、DMACで失敗しないようにメール送信方法を改善します。

そのようにして自組織が原因のDMRACエラーが出なくなったら、DMARC失敗時の動作をReject(拒否)に変更しましょう。

お勧めのKindle本です!

コメント